「 3分でわかる情報セキュリティ 」について

杏林学園で働く全員を対象とした、情報セキュリティ強化のための連載です。患者・学生・教職員の情報を守るため、ご閲覧ください。また、周りの教職員への周知にご協力いただければ幸いです。全記事と詳細は こちら から読むことができます。お問い合わせは総合情報センター(井の頭6232)まで。

標的型メール攻撃とは

標的型メール攻撃による被害が多発しています。( 例: 東京大学 2023年 ・JTB社 2016年 )

標的型メール攻撃とは、従来の迷惑メールとは異なり、受信者が騙されやすそうな差出人・内容でメールを送信し、個人情報の詐取やウイルス拡散を狙うメール攻撃です。

そのため総合情報センターでは、「 標的型メール訓練 」を実施しています。

標的型メール攻撃の特徴を模したメールを教職員に送付する訓練で、教職員が標的型メール攻撃の特徴を見抜き、やってはいけない操作を回避できるかを確認します。

標的型メール攻撃の特徴とやってはいけない操作については、過去の記事で紹介しています。未読の方・内容が曖昧な方は、必ずご一読ください。

今回の記事では、2024年度の標的型メール訓練に向けて、2023年度の標的型メール訓練を振り返ります。

どんな標的型メール攻撃の特徴に気づくべきだったのか、どんな操作をやってはいけなかったのかを紹介します。

2023年12月24日に実施した訓練

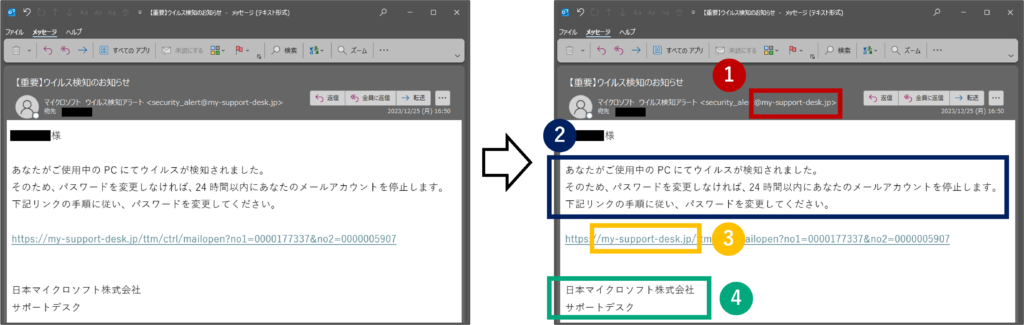

2023年12月24日に標的型メール訓練で送信したメールは、画像の通りです。①~④の部分にご注目ください。

真似した標的型メール攻撃の特徴

- 差出人メールアドレスのドメイン( @の後ろ部分 )がおかしい

ドメインが差出人組織と関連性のない場合は、警戒してください。「本当にMicrosoft社からであれば、ドメインに ”microsoft” という文字列が入るのでは?」と推測できます。

※検索すると、実際にMicrosoft社のメールアドレスには ”microsoft.com” という文字列が入ることがわかります。 - 日本語に違和感がある・急かしてくる・脅してくる

全体的に、日本でよく見られるメール文とは違った印象があるかと思います。近年は生成AIによる流暢な日本語メールも多いですが、違和感があれば警戒した方がよいでしょう。

また検討時間があると、メール攻撃だと気づかれる可能性が上がるので「24時間以内に」「~しなければ、~する」というふうに、急かす・脅す傾向にあります。 - URLのhttps://の後ろが、Microsoft公式サイトと異なる

正規のURLであるかどうかは、https://の後ろの文字列を確認するのがおススメです。検索して出てきた公式サイトと比較したときに、大幅に異なる場合は警戒してください。

①同様、”Microsoft”で検索すると、Microsoft社の公式サイトは https://www.microsoft.com/ ・ https://www.microsoft365.com/ 等 ”microsoft” という文字列が入ることがわります。 - 署名に連絡先がない

このメールに対してやってはいけない操作

- リンクをクリックする

- 返信する

コメント

この訓練は、教職員がリンクをクリックしてしまうとアウト!という基準で行いました。リンクをクリックしてしまった教職員は8.4%で、一般企業( 大体1~2%程度 )と比較し、メール攻撃の被害に合う教職員が多いという結果になりました。もしこのメールが訓練ではなく本物だった場合、リンクをクリックした瞬間にウイルス感染の危険があるのはもちろん、クリックするとMicrosoft365を模した偽サイトへ遷移し、偽サイトと気づかず入力したKSメール・パスワードが盗まれてしまう事例もあります。

差出人メールアドレスを詐称するタイプもあります

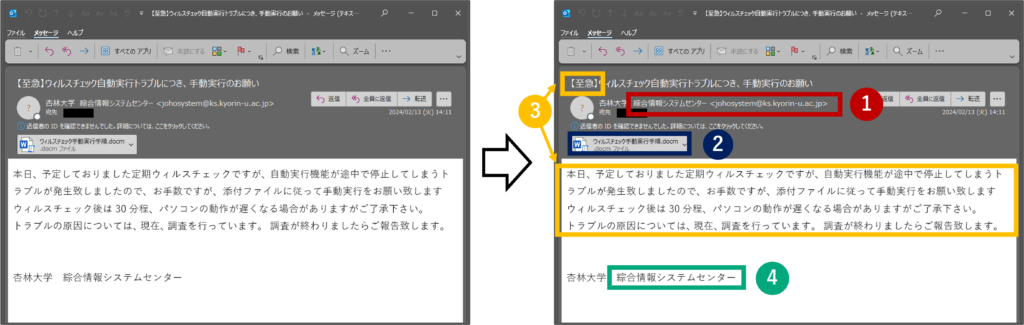

2023年度の標的型メール訓練の例の他にも、下に挙げるようなタイプもあります。①~④の部分にご注目ください。

真似した標的型メール攻撃の特徴

- メールアドレスを詐称している

差出人メールアドレスのドメインがKSメール( @ks.kyorin-u.ac.jp )だから安心!と思いきや、差出人メールアドレス・表示名は容易に詐称できます。

詐称に気づくのは困難ですので「知り合いからのメールでも、怪しいと感じたら本人に電話して確認」というのを心がけてください。杏林学園のなりすましも報告されています。

過去の記事で紹介していますので、是非併せてご参照ください。→ 3分でわかる情報セキュリティ ― 本当に知り合いからのメールですか?編 - 杏林大学 総合情報センター - 添付ファイルの拡張子が .docm

添付ファイルの拡張子( ファイル名のドットの後ろについている文字列 )に注目してください。これは、マクロ付きWordファイルの拡張子です。

マクロはWord・Excel・PowerPoint等で好きなプログラムを実行できるため、便利な反面、ウイルス感染や遠隔操作に利用されます。

プログラムを実行できるファイルの拡張子には、以下のものがあります。必ず覚えて、メールで送られてきたらダブルクリック( =プログラム実行 )をしないようにしましょう。

その他の拡張子の例: .exe / .lnk / .scr / .xlsm / .docm / .potm - 内容に違和感がある・急かしてくる

「本日予定しておりました」とありますが、総合情報センターから「ウイルスチェックの予定がある」という連絡はしていません。総合情報センターでは、全体に影響のある作業の場合は、事前にあんずNETや会議でお知らせしますので、あんずNETの確認をお願いします。また、「【至急】」という急かす文言も入っています。 - 日本で使わない漢字が使用されている

「綜」という日本では使わない漢字が使われています。標的型メールに多い特徴です。

【おまけ】

杏林学園に「総合情報システムセンター」という部署はありません。( ただ実際の例だと、事前にホームページで確認し、実在する部署の名前で送信することが多いそうです。 )

このメールに対してやってはいけない操作

- 添付ファイルをクリックする

- 添付ファイルのマクロを有効にする

- 返信する

コメント

もしこのメールが訓練ではなく本物だった場合、添付ファイルを開き”マクロを有効にする”をクリックした瞬間、ウイルスを埋め込まれる・PCが遠隔操作される危険があります。

ウイルス感染やPCの遠隔操作を許すと、そのPCからアクセスできる情報は全て流出し、被害は甚大です。

ウイルス感染や遠隔操作が疑われる場合は、すぐインターネット切断し総合情報センターにご連絡ください。

連絡方法については こちらのページ の「こんなときには、総合情報センターへ」をご参照ください。

よくファイルのやり取りに利用される圧縮ファイル(.zip)は、ウイルス対策ソフトによるスキャンができないため、解凍後容易にウイルス感染させることができます。

よく知らない相手からの圧縮ファイルを展開(ダブルクリック)することは絶対にやめましょう。